Este blog es con el fin de ayudar al estudiante adquirir un conocimiento en en redes de sistemas

miércoles, 10 de diciembre de 2014

viernes, 7 de noviembre de 2014

jueves, 30 de octubre de 2014

argumento del libro contacto carl sagan

Argumento del libro contacto de Carl Sagan

La novela trata

sobre lo que podría ser el contacto con una cultura extraterrestre inteligente,

sobre cómo se vería afectada la especie humana al conocer que no estamos solos

en el universo, lo que sería un gran cambio en la historia de la humanidad. La

protagonista, Eleanor Ellie Arroway, dirige el proyecto Argus

del SETI, dedicado a captar emisiones de radio provenientes delespacio.

Un día, sus radiotelescopios captan una señal compuesta por una serie

de números primos, lo que se considera

evidencia de una inteligencia extraterrestre. La señal, además, contiene

instrucciones para construir una compleja máquina. Una vez construida, cinco

tripulantes, incluida la propia Ellie, son transportados a través de varios agujeros de gusano (ellos creen que es por medio de agujeros negros) a un punto en el centro de la Vía Láctea, específicamente en la constelación de Lyra pasando

previamente por el sistema de Vega. Una vez en Lyra se reúnen con extraterrestres

superiores, quienes adoptan la forma de un ser querido para cada uno de ellos y

así poder transmitirles un mensaje.

Al volver a la Tierra,

descubren que su viaje apenas ha durado veinte minutos de tiempo terrestre,

siendo que para ellos pasó un día entero, y que además no quedan pruebas

grabadas, por lo que son acusados de fraude y sometidos a frecuentes

interrogatorios.

En una especie de

epílogo, Ellie actuando según una sugerencia de los emisores de la señal,

trabaja en un programa para encontrar patrones ocultos en los decimales delnúmero Pi. Finalmente encuentra oculto en la representación en base 11 un

patrón especial en el que los números dejan de variar de forma aleatoria y

comienzan a aparecer unos y ceros en una secuencia. La única forma de ocultar

semejante mensaje en Pi es que el propio creador del universo lo hubiera hecho.

Por lo que Ellie empieza una nueva búsqueda análoga al SETI en el aparente

ruido de los números irracionales.

capitulo libro contacto 16 al 24

Ellie visita a Sol

R. Hadden en su retiro orbitando la Tierra. Allí conoce al también

multimillonario Yamagishi-san y recibe la revelación de Hokkaido, un escenario

experimental en Japón donde, en la secrecía, se ha venido articulando y

probando los componentes de la máquina, al punto de su inminente montaje. Esta

precaución daría continuidad al Proyecto del Consorcio Máquina Mundial luego

del siniestrado (sabotaje) en Wyoming. En el capítulo se divulgan las

condiciones existenciales (solaz y riesgo) en gravedad cero, sus ventajas para

la manutención de la salud, el acceso restringido por selección económica; y en

fin, se pone en evidencia los esfuerzos del hombre para controlar el

envejecimiento y alcanzar la inmortalidad.

Ante el siniestrado

intento norteamericano y el ralentizado soviético, el ascenso se decidirá en

Japón de acuerdo con lo previsto por el "poder oculto" de S. R.

Hadden. Los Dres. Arroway (EEUU), Lunacharsky (URSS), Sukhavati (India), Eda

(Nigeria) y Xi Quiaomu (China) son los miembros internacionalmente consensuados

para 'tripular' la máquina y 'representarnos' en Vega. El capítulo se introduce

a diversos niveles de profundidad en los preparativos de la Directora de Argus

para su viaje a Japón, el reencuentro con su malograda madre, las exigentes

conferencias de prensa de las que participara en el país anfitrión y su agenda

pública con el gobernador Akihito y los líderes religiosos. Destaca,

adicionalmente, el perfil del Dr. Xi y, por su vena, el autor se las arregla

para divulgar la vida y obra de Qin, grandioso forjador de la cultura china.

Este es un capítulo en el

que los personajes (y los lectores, por descontado) se sienten confrontados

vitalmente con la inconmensurabilidad o la tensividad de sus paradigmas, bajo

un implícito desafío resolutivo.

- Dos imágenes para una misma persona: la

cara-sello de su vida pública-privada (i.e. una Arroway profesionalmente

exitosa confrontada con sus asuntos privados, familiares no resueltos);

- Dos imágenes para una nación: ii).- la

tradición vs. la modernidad como vectores de la síntesis de 'identidad' y

'progreso' en la evolución histórica de los pueblos (ie.- las soluciones

China y Japonesa). Finalmente,

- Dos lecturas de la comunicación con los

Veganos: i).-la occidental (mecanicista y calculadora) y ii).- la oriental

(preverbal y contemplativa).

Quizás la solución se

haga patente o en el sacrificio a un extremo, o en el descubrimiento de la

justa equidistancia o en la invención de algo totalmente nuevo. Quizás por la

autosatisfacción del rumiar nuestros propios pensamientos nunca accedamos al insight del

otro, diferente o superior. De allí el "sueño de las hormigas".

El dodecaedro de

Hokkaido hubo recapitulado de su ancestro pitagórico el imperativo de la

secrecía. Bajo estas condiciones se mantuvo protegido del ruido político,

mediático y del concomitante riesgo de sabotaje que soportaran los ingenios

americano y soviético. Pero según avanzaba el tiempo, el 'secreto' devino

'discreto' y finalmente se hizo 'público'. Los cinco ya están en Japón

esperando el momento de la activación (sujeto a estrictos cálculos y

estándares). Su presencia no pasa inadvertida. Participan del Festival Tanabata

dedicado al amor, en el que las estrellas Vega y Altair sufren desde antiguo un

rol protagónico. Llegado su tiempo, la máquina pasa por las últimas pruebas y

es finalmente activada con los cinco dentro. [Es Diciembre 31 de 1999, cerca de

las 3 pm., hora japonesa].

El capítulo pronuncia la

víspera y el día-D, y destaca el perfil personal, científico y social de

Abboneba Eda, físico nigeriano al que se atribuye una elegante teoría de la

Superunificación y el correspondiente Premio Nobel.

La máquina ha sido

activada con los cinco dentro y, como tragada por la tierra - ¡oh paradoja!, en

cuestión de segundos accesa al hiperespacio. Sensaciones corporales,

parestesias, vacíos se perciben, se suceden, como reacción a las inusuales

condiciones físicas. Aparentemente, la maquinaria ejerce un efecto protector

pues de otro modo la tripulación no resistiría. La vista del océano cósmico es

majestuosa por sus constelaciones y estrellas particulares, polvo y chatarra,

túneles que se atraviesan a velocidades grandes o moderadas en un 'como sí' de

'saltos' y 'ondulaciones' y 'caídas' se tratase (una descripción siempre sujeta

a la relatividad perceptiva de los viajeros); pero compite con la silente

preocupación por la ausencia de indicio alguno de recibimiento. Ya se pasó las

aparentes Lira (con Vega incursa) y Osa Mayor..., siempre a la expectativa de

planetas... y de entidades vivientes...

Los científicos

atraviesan por el trance de registrar prolijamente la información y dar sentido

a sus experiencias con el auxilio de sus instrumentos y marcos teóricos.

Agujeros negros, agujeros de gusano, singularidades desnudas,entre otros, son

algunos de los constructos a los que apelarán, no sin cierta incertidumbre.

En una playa

desierta de inciertas coordenadas, y tras sutil atracción a parajes interiores

que simula un juego de las "escondidas", los embajadores de la Tierra

son recibidos por inteligencias superiores (los 'Caretakers' -

Maestros Guardianes de la Estación Central) bajo la forma de los seres de sus

amores y ensueños. Ellos han penetrado sus mentes y pesado sus corazones. Ahora

dan respuesta a sus caprichosas interrogantes personales y científicas,

mostrando profundo discernimiento y amorosa tolerancia. Domina la historia el

intercambio de Ellie con su caretaker-padre.

La tripulación del dodecaedro

una vez "de vuelta" a su origen, se ve envuelta entre el designio de

dos poderes: una inteligencia extraterrestre que, desde la mirada humana, no

les ha facilitado un ápice su función de embajadores, y un triángulo de

intereses político-científico-militar que, frustrado en sus expectativas y

desafiado en su rol, saca a relucir un bajo fondo de agresividad.

El capítulo tiene el atractivo de reflejar en toda su crudeza el proceder de quienes (con Michael Kitz como emblema), amparados en el prestigio y potencia de la actitud escéptica, construyen al mejor estilo paranoico un escenario conspirativo que consigue inculpar a los que les son incómodos, y les confiere el 'soporte racional' para aplicarles el argumento ad baculum. Una estrategia de control social-cognitivo para mantener desinformada a la opinión pública.

El capítulo tiene el atractivo de reflejar en toda su crudeza el proceder de quienes (con Michael Kitz como emblema), amparados en el prestigio y potencia de la actitud escéptica, construyen al mejor estilo paranoico un escenario conspirativo que consigue inculpar a los que les son incómodos, y les confiere el 'soporte racional' para aplicarles el argumento ad baculum. Una estrategia de control social-cognitivo para mantener desinformada a la opinión pública.

En franca

coronación de su individualismo y poder, S. R. Hadden se desentiende de la

epopeya de la máquina y el destino de sus tripulantes, y de toda la atención

que el evento concita a la humanidad, para entregarse al cénit de su proyecto

de inmortalidad. Ha pensado muy escrupulosamente las diversas alternativas (que

van desde la circunvolución de sus cenizas por la órbita terrestre, hasta la

criogenia en vida de su organismo entero y su eyección a otro sistema estelar).

Así estará navegando por tiempo indefinido el océano cósmico hasta que una

civilización lo suficientemente adelantada, alienígena o su contraparte humana,

lo devuelva a la vida en la plenitud de sus facultades. El capítulo aborda el

diseño y ejecución de una empresa de inmortalidad por una idiosincrasia que

ambiciona superar en gloria a los dioses, héroes y regentes que alguna vez

estuvieron de paso por la Tierra.

La versión oficial

es propalada: "la máquina finalmente no funcionó; pero con todo, sirvió

para mantener unido al mundo, que nunca más será el mismo luego de conocerse la

existencia de una inteligencia extraterrestre vigilante". Los científicos

son condecorados y pasan al "aislamiento voluntario" para recuperarse

de la decepción, las faenas y reemprender así sus brillantes carreras. Ruedas

de prensa, fotografías, racionalizaciones de los opositores, se suceden

vertiginosamente, sin involucrar la declaración de los implicados. En el

interín, Ellie intercambia con cada uno de sus compañeros ad portas de

la inevitable separación, para integrar impresiones sobre la experiencia

cósmica común y evaluar su reacción al maltrato por los poderes

institucionalizados. El capítulo gira en torno al retiro de la Dra.

Eleanor Arroway. Atiende a la reorientación de sus investigaciones para hacerse

de soportes empíricos a los conocimientos adquiridos en su viaje al centro de

la galaxia (en clara concesión a Kitz), su particular obsesión por encontrar y

descifrar un mensaje oculto en pi - según la sugerencia del caretaker -

mediante un software re-programado por ella; y destaca la asistencia pastoral

de Joss (3), cuya asertiva deconstrucción de la intríngulis que

tiene arrinconada a la científica, discurre en una tenue franja gris entre la

devota amistad y el inconfesado amor.

Capítulo 24: La firma del artistaEn emotiva carta, la madre

de Ellie ya fallecida le revela a ésta su verdadero origen. Al mismo tiempo,

otro mensaje inteligente capturado por Argus, pugna por atraer la atención y

quebrar la resistencia de una compungida Arroway. Asistimos a una sincronicidad

(a lo Jung) entre la revelación de la 'realidad' de la protagonista y la

solución de su 'interrogante cósmico', en dominio y clave de pi, adelantada

por los 'buenos oficios' de los Guardianes de la Estación Central, quienes

elegantemente le reafirman en su convicción interior.

Link

libro contacto Carl sagan

capitulo libro contacto 13 al 15

El mensaje no logra

ser decodificado aún dada la in-disposición de un "primer".

Arroway decide solicitar la experta opinión de S.R. Hadden, brillante inventor,

científico y multimillonario en torno a su probable localización. Para ello se

introduce furtivamente en el centro de su imperio: Babilonia, un lugar que

conjuga la fastuosidad, el vicio y la corrupción. Allí obtiene prolíficas

sugerencias; pero, en particular, encuentra a un hombre obsesionado con la

inmortalidad y dispuesto a construir sí o sí la máquina para pasar a la

historia

Palmer Joss propone in

absentia de Arroway una cita privada, que ésta, pese a sus acumuladas

obligaciones no rechazará. El escenario será esta vez el Museo Smithsoniano.

Allí se dispone a probar la declarada fe de la radio-astrónoma en la ciencia,

con el 'veredicto' de un oscilador armónico (el péndulo de Foucault); una

'revancha' en la que Ellie no saldrá tan bien posicionada como en el encuentro

oficial (Cf. cap. 10). Nuevos intercambios que acercan empáticamente a los

citados a pesar de sus posiciones, con el beneficio del mutuo esclarecimiento.

Mientras tanto, la Presidenta de los Estados Unidos se hace explicar por su

Consejero Científico Der Heer sobre la gramática del 'primer' y

discuten el perfil integral de 'el-o-

la-representante-american@-a-la-supuesta-cita-en-Vega', de cara a la presión de

varias partes. La Directora del Proyecto Argus no consigue la primera opción de

Ms. Lasker para representar a los EEUU ante los Veganos.

El capítulo es

ilustrativo de la danza de criterios y argumentos para la toma de decisiones en

escenarios de alta complejidad (léase: negociaciones).

Con un mensaje reciclado,

sus lagunas cerradas y habiéndose capturado un 'primer' - tan

redundante como inteligible - para la decodificación de las instrucciones, el

marco de referencia para la construcción de la máquina ha sido completado.

Con un acuerdo político-diplomático al más alto nivel (vg. EEUU - URSS) y la reelección de la Presidenta Lasker, la voluntad política hacia el proyecto y su legitimación social ha sido sancionada. Con 2 ingenios - americano y soviético - y la asistencia científico-técnica internacional, las condiciones de cooperación y competencia han quedado establecidas. Con el compromiso personal e institucional de S.R, Hadden (Hadden Cybernetics) en el financiamiento y la ingeniería, el prototipo americano lleva la delantera.

Con un acuerdo político-diplomático al más alto nivel (vg. EEUU - URSS) y la reelección de la Presidenta Lasker, la voluntad política hacia el proyecto y su legitimación social ha sido sancionada. Con 2 ingenios - americano y soviético - y la asistencia científico-técnica internacional, las condiciones de cooperación y competencia han quedado establecidas. Con el compromiso personal e institucional de S.R, Hadden (Hadden Cybernetics) en el financiamiento y la ingeniería, el prototipo americano lleva la delantera.

El capítulo corriente:

·

Ofrece una descripción de

la 'máquina' según las instrucciones y diagramas llegados de Vega.

·

Explora el beneficio de

la empresa (el desarme mundial, el surgimiento de nuevas industrias, el

desarrollo de la ciencia) de cara al costo (una suma prohibitiva), las

condiciones y procedimientos de su ingeniería y la integración de partes.

·

Relata el sabotaje al

proyecto americano: sus momentos (Babilonia y Wyoming), su técnica (la figura

del Erbium Dowel), víctimas (Drumlin, el seleccionado representante por los

EEUU), el destino de la investigación abierta (su anudamiento), la crisis

subsiguiente (ruido mediático, oposiciones a la continuidad); y sobre todo cómo

estas funestas ocurrencias abren una ventana de oportunidad a Eleanor Arroway

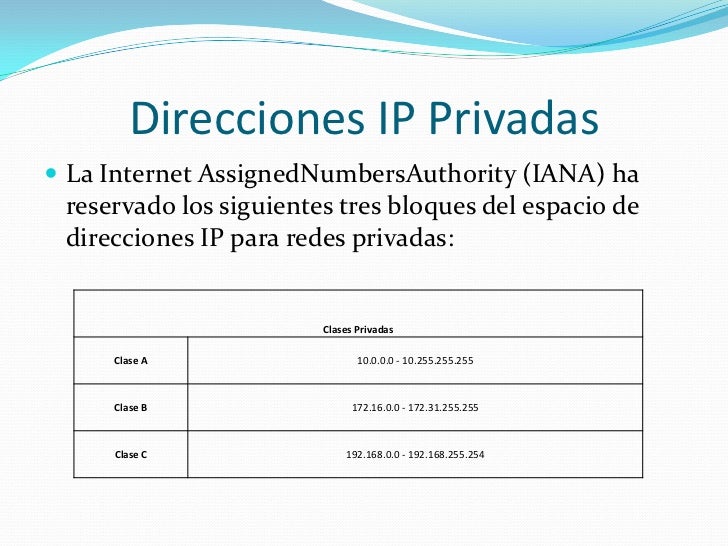

direcciones ip publicas y privadas

DIRECCIONES IP

Las direcciones IP

(siglas de Internet Protocol) son etiquetas numéricas utilizadas para

identificar cada uno de los ordenadores u otros dispositivos que están

conectados a una red, ya sea una red de trabajo privada o una red pública como

es la red World Wide Web.

Utilizando estas

etiquetas identificativas es posible que los dispositivos de la red puedan

localizarse entre sí y compartir información,que corresponde al nivel de

red del modelo OSI

Una dirección IP es

una serie de números binarios que provee información sobre la red y

el host (ordenador o dispositivo). Actualmente existen dos versiones de IP: las IPv4

(Protocolo de Internet Versión 4) y las IPv6 (Protocolo de Internet versión 6).

Las direcciones IP se

pueden expresar como números de notación decimal: se dividen los 32 bits de la

dirección en cuatro octetos.El valor decimal de cada octeto está comprendido en

el intervalo de 0 a 255

CLASIFICACIÓN

Las direcciones IP públicas:

Las direcciones IP públicas son aquellas que permiten que cada

dispositivo conectado a una red pueda ser identificado. Cuándo un dispositivo

se conecta a internet u otra red publica se le asigna una dirección

IP de las que disponga su proveedor de acceso (ISP, Internet Service

Provider) y así el servidor utiliza la dirección del usuario

para saber dónde enviar la información de vuelta.

link:es.slideshare.net/Kalev88/rangos-de-ips-pblicas-y-privadas

miércoles, 29 de octubre de 2014

trabajo en clase de ponchado de cable utp

pasos para ponchado de cable utp

1. COMO MINIMO 1 METRO

DE CABLE UTP.

2. PONCHADORA.

3. UN PAR DE RJ45

4. UNAS TIJERAS SI ES

NECESARIO.

PASOS :

CORTAR EL CABLE UTP

UNA VEZ CORTADO EL PLASTICO AISLANTE QUE RECUBRE EL CABLE UTP , RETIRALO

Y DEJANDO LIBRE LOS HILOS CONDUCTORES DE ESTE , COMO MUESTRA LA IMAGEN

UNA VEZ REALIZADO ESTE PASO ELIGE EL TIPO DE CONECTOR QUE DESEAS

APLICAR

LA NORMA IEEE T568 A :

1. BLANCO /

VERDE

2. VERDE

3. BLANCO /

NARANJA

4. AZUL

5. BLANCO / AZUL

6. NARANJA

7. BLANCO / CAFE

8. CAFE

LA NORMA IEEE T568 B :

1. BLANCO /

NARANJA

2. NARANJA

3. BLANCO / VERDE

4. AZUL

5. BLANCO / AZUL

6. VERDE

7. BLANCO / CAFE

8. CAFE

DEPENDIENDO EL TIPO

DE CABLE QUE QUEREMOS USAR UTILIZAMOS EL TIPO DE NORMA ES DECIR :

SI QUIERE CREAR UN CABLE CRUZADO ( CUANDO LAS FUNCIONES

DE LOS EQUIPOS A CONECTAR SON IGUALES ) , POR EJEMPLO PARA CONECTAR DOS PC

PUNTO A PUNTO USAMOS LAS DOS NORMAS A Y LA B , LA NORMA A POR UN LADO DE CABLE

Y LA NORMA B POR EL OTRO LADO DEL CABLE .

SI QUIERE CREAR UN CABLE DIRECTO ( CUANDO LAS FUNCIONES DE UN EQUIPO SEAN DIFERENTES ) , POR EJEMPLO PARA CONECTAR UN PC CON UN SWITCH USAMOS CUALQUIERA DE LAS DOS NORMAS PERO ESA NORMA QUE ELEGIMOS LA USAMOS EN AMBOS LADOS DEL CABLE .

ES IMPORTANTE ORGANIZAR BIEN EL CABLE SEGUN LA NORMA.

SI QUIERE CREAR UN CABLE DIRECTO ( CUANDO LAS FUNCIONES DE UN EQUIPO SEAN DIFERENTES ) , POR EJEMPLO PARA CONECTAR UN PC CON UN SWITCH USAMOS CUALQUIERA DE LAS DOS NORMAS PERO ESA NORMA QUE ELEGIMOS LA USAMOS EN AMBOS LADOS DEL CABLE .

ES IMPORTANTE ORGANIZAR BIEN EL CABLE SEGUN LA NORMA.

HABIENDO ORGANIZADO EL CABLEADO JUNTAMOS MUIY BIEN LOS CABLES Y

PROCESAMOS CORTANDOLOS DEL MISMO TAMAÑO DE LA SIGUIENTE FORMA

·

AHORA LOS CABLES ESTAN LISTOS PARA SER INSERTADOS EN UN CONECTOR RJ45

ASI :

AHORA LO SIGUIENTE ES ACOMODAR EL REVESTIMIENTO DEL CABLE QUE QUEDE MAS O MENOS EN LA CUÑA DEL RECEPTOR RJ45 Y QUE LAS PUNTAS DE LOS PARES TRENZADOS ESTEN BIEN ACOMODADAS TOCANDO LA BASE DEL CONECTOR .

·

EL ULTIMO PASO ES "PONCHAR "ES DECIR , COLOCAR EL RJ45 DENTRO

DE LA PONCHADORA Y APRETAR CO MO UNAS PINSAS PARA QUE LA CUÑA DEL CONECTOR SE

QUIEBRE Y QUEDE APRETADO ( FIRME ) EL CONECTOR CON EL CABLE Y NO SE VALLA A

SOLTAR.

SE DEBE APRETAR LAS PATAS COMO UNAS TIJERAS Y SONARA UN RUIDO COMO QUE

SE PARTE EL PLASTICO DEL CONECTOR RJ45 , ESO ES NORMAL POR QUE CUANDO LA CUÑA

DELSE QUIERBRA PARA APRETAR EL CABLE Y NO SOLTARSE .

SI NO SUENA , O QUEDO MAL ( ESTA SUELTO EL CONECTOR DEL CABLE ) O

SIMPLEMENTE NO SONO .

Y AHORA PARA PROBAR EL CABLE SI QUEDO BIEN PONCHADO SOLO RESTA PROBARLO

CON UN DISPOSITIVO QUE SE UTILIZA PARA PROBAR CABLES UTP O CREA UNA RED PUNTO

ENTRE DOS PC Y SI LOGRA HACER PING EL CABLE FUNCIONA CORRECTAMENTE

Y ESTO ES TODO LO QUE DEBE HACER PARA PONCHAR UN CABLE UTP.

protocolo de redes

Protocolo de Redes

Los protocolo de red son una o más normas standard que especifican el método para enviar y recibir datos entre varios ordenadores. Su instalación esta en correspondencia con el tipo de red y el sistema operativo que la computadora tenga instalado.No existe un único protocolo de red, y es posible que en un mismo ordenador coexistan instalados varios de ellos, pues cabe la posibilidad que un mismo ordenador pertenezca a redes distintas. La variedad de protocolos puede suponer un riesgo de seguridad: cada protocolo de red que se instala en un sistema queda disponible para todos los adaptadores de red existentes en dicho sistema, físicos (tarjetas de red o módem) o lógicos (adaptadores VPN). Si los dispositivos de red o protocolos no están correctamente configurados, se puede dar acceso no deseado a los recursos de la red. En estos casos, la regla de seguridad más sencilla es tener instalados el número de protocolos indispensable; en la actualidad y en la mayoría de los casos debería bastar con sólo TCP/IP.

Arquitectura de la Red

es el diseño de una red de comunicaciones. Es un marco para la especificación de los componentes físicos de una red y de su organización funcional y configuración, sus procedimientos y principios operacionales, así como los formatos de los datos utilizados en su funcionamiento.

En la telecomunicación, la especificación de una arquitectura de red puede incluir también una descripción detallada de los productos y servicios entregados a través de una red de comunicaciones, y así como la tasa de facturación detallada y estructuras en las que se compensan los servicios.

La arquitectura de red de internet se expresa de forma predominante por el uso de la Familia de Protocolos de Internet, en lugar de un modelo específico para la interconexión de redes o nodos en la red, o el uso de tipos específicos de enlaces de hardware.1

Modelo de Red OSI

El modelo de

interconexión de sistemas abierto OSI es un producto del

abierto esfuerzo Interconexión de sistemas en la Organización Internacional de

Normalización. Es una forma de sub-división de un sistema de comunicaciones en

partes más pequeñas llamadas capas. Una capa es una colección de funciones

similares que prestan servicios a la capa por encima de ella y de esta manera

recibe servicios de la capa inferior. En cada capa, una instancia ofrece

servicios a las instancias en la capa de arriba y servicio de peticiones de la

capa de abajo.

Capa de Física

La capa física define las

especificaciones eléctricas y físicas de los dispositivos. En particular, se

define la relación entre un dispositivo y un medio de transmisión, tales como

el cobre o el cable óptico. Esto incluye la disposición de pines, voltajes,

especificaciones de cables, concentradores, repetidores, adaptadores de red,

adaptadores de bus de host y más. además la tarea principal es la transmisión

de un flujo de bits de más de un canal de comunicación.

Capa de Enlace de Datos

La capa de enlace de datos

proporciona los medios funcionales y de procedimiento para la transferencia de

datos entre entidades de red y detectar y corregir errores, posiblemente, que

pueden ocurrir en la capa física. Originalmente, esta capa estaba destinada a

que fuera punto a punto y a multipunto de medios de comunicación,

característica de los medios de comunicación de área amplia en el sistema

telefónico.2 Arquitectura

de red de área local, que incluyó medios de multiacceso con capacidad de

transmitir, se desarrolló independientemente de la labor de la ISO en el

proyecto de IEEE 802.

El trabajo IEEE asume las subcapas y funciones de gestión de las cuales no se requiere para el uso WAN. En la práctica moderna, solo la detección de errores, y el control de flujo mediante ventana deslizante están presentes en los protocolos de enlace de datos, tales como el protocolo de punto a punto (PPP), y en las redes de área local, la capa de LLC IEEE 802.2 no se utiliza para la mayoría de protocolos en la red Ethernet, y de otras redes de área local en las cuales se usa muy poco el control de flujo y los mecanismos de reconocimiento. Control de flujo de ventana deslizante y el reconocimiento se utiliza en la capa de transporte de protocolos TCP, pero se sigue utilizando en los nichos donde X.25 ofrece ventajas de rendimiento. Simplemente, su función principal es la de crear y reconocer los límites del marco. Esto se puede llevar a cabo conectando patrones de bits especiales para el comienzo y el final de la trama y los datos de entrada se dividen en cada trama.

Capa de Transporte

La capa de transporte proporciona una transferencia transparente de datos entre los usuarios finales, esta prestación de servicios de trasferencia de datos fiables para las capas superiores. La capa de transporte controla la fiabilidad de un enlace dado a través de control de flujo, segmentación/Unión, y el control de errores. Algunos de los protocolos son orientados a la conexión. Esto significa que la capa de transporte puede seguir la pista de los segmentos y retransmitir los que fallan.

La capa de transporte proporciona también el reconocimiento de la transmisión de datos con éxito y envían los siguientes datos si se han producido errores. Algunos protocolos de la capa de transporte, por ejemplo TCP, UDP no apoyan a los circuitos virtuales que proporcionan la comunicación orientada a conexión a través de una red basada en paquetes de datagrama subyacente. Donde se asegura la entrega de los paquetes en el orden en el que fueron enviados y se asevera que estén libres de errores. El transporte de datagramas entrega los paquetes al azar y se trasmiten a múltiples nodos.

Capa de Sesión

La capa de sesión proporciona una interfaz de usuario a la red en donde el usuario negocia para establecer una conexión. El usuario debe proporcionar la dirección a distancia para ser contactado. La operación de establecer una sesión entre dos procesos se llama “Enlace”. En algunos protocolos se fusiona con la capa de transporte. Su trabajo principal es la traslado de datos de una aplicación a otra aplicación y de esta manera se utilizada principalmente para la capa de transferencia.

Capa de Presentación

La capa de presentación establece el contexto entre entidades de capa de aplicación, en el que las entidades de capas superiores pueden usar diferentes sintaxis y la semántica de si el servicio de presentación proporciona una correspondencia entre ellos. Si una asignación está disponible, las unidades de datos del servicio de presentación se encapsulan en unidades de datos de protocolo de sesión, y se pasan por la capa stack. Esta proporciona independencia de la representación de datos (por ejemplo, el cifrado) mediante la traducción entre la aplicación y los formatos de la red. La capa de presentación transforma los datos en la forma que la aplicación acepta. Estos formatos de capa y cifra los datos que se envían a través de una red. A veces se llama la capa de sintaxis. La estructura de presentación original usa las reglas básicas de codificación de notación de sintaxis abstracta uno (ASN.1 ), con capacidades tales como la conversión de un archivo de texto con codificación EBCDIC a un archivo ASCII con codificación , o serialización de objetos y otras estructuras de datos desde y a XML .

Capa de Aplicación

La capa de aplicación es la capa OSI más cercana al usuario final, lo que significa que tanto la capa de aplicación OSI y el usuario interactúan directamente con la aplicación de software. Esta capa interactúa con las aplicaciones de software que implementan un componente de la comunicación. Tales programas de aplicación quedan fuera del ámbito de aplicación del modelo OSI. Las funciones de la capa de aplicación típicamente incluyen la identificación de interlocutores, determinar la disponibilidad de recursos, y la comunicación de sincronización. En la identificación de interlocutores, la capa de aplicación determina la identidad y la disponibilidad de los compañeros de comunicación para una aplicación con datos a transmitir.

Modelo TCP/IP

El modelo

TCP/IP es un modelo de descripción de protocolos de

red desarrollado en los años 70 por Vinton Cerf y Robert E. Kahn.

Fue implantado en la red ARPANET, la primera red de área amplia, desarrollada por encargo

de DARPA,

una agencia delDepartamento de Defensa de los

Estados Unidos, y predecesora de la actual red Internet.

EL modelo TCP/IP se

denomina a veces como Internet Model, Modelo DoD o Modelo DARPA.

El modelo TCP/IP describe un conjunto de guías generales de diseño e implementación de protocolos de red específicos para permitir que un equipo pueda comunicarse en una red. TCP/IP provee conectividad de extremo a extremo especificando cómo los datos deberían ser formateados, direccionados, transmitidos, enrutados y recibidos por el destinatario. Existen protocolos para los diferentes tipos de servicios de comunicación entre equipos.

TCP/IP tiene

cuatro capas de abstracción según se define en

el RFC 1122. Esta

arquitectura de capas a menudo es comparada con el Modelo OSI de

siete capas.El modelo TCP/IP y los protocolos relacionados son mantenidos por

la Internet Engineering Task Force (IETF).

Para conseguir un intercambio fiable de datos entre dos equipos, se deben llevar a cabo muchos procedimientos separados.El resultado es que el software de comunicaciones es complejo. Con un modelo en capas o niveles resulta más sencillo agrupar funciones relacionadas e implementar el software de comunicaciones modular.Las capas están jerarquizadas. Cada capa se construye sobre su predecesora. El número de capas y, en cada una de ellas, sus servicios y funciones son variables con cada tipo de red. Sin embargo, en cualquier red, la misión de cada capa es proveer servicios a las capas superiores haciéndoles transparentes el modo en que esos servicios se llevan a cabo. De esta manera, cada capa debe ocuparse exclusivamente de su nivel inmediatamente inferior, a quien solicita servicios, y del nivel inmediatamente superior, a quien devuelve resultados.

Para conseguir un intercambio fiable de datos entre dos equipos, se deben llevar a cabo muchos procedimientos separados.El resultado es que el software de comunicaciones es complejo. Con un modelo en capas o niveles resulta más sencillo agrupar funciones relacionadas e implementar el software de comunicaciones modular.Las capas están jerarquizadas. Cada capa se construye sobre su predecesora. El número de capas y, en cada una de ellas, sus servicios y funciones son variables con cada tipo de red. Sin embargo, en cualquier red, la misión de cada capa es proveer servicios a las capas superiores haciéndoles transparentes el modo en que esos servicios se llevan a cabo. De esta manera, cada capa debe ocuparse exclusivamente de su nivel inmediatamente inferior, a quien solicita servicios, y del nivel inmediatamente superior, a quien devuelve resultados.

·

Capa 4 o capa

de aplicación: Aplicación, asimilable a las capas 5 (sesión), 6

(presentación) y 7 (aplicación) del modelo OSI. La capa de aplicación debía

incluir los detalles de las capas de sesión y presentación OSI. Crearon una

capa de aplicación que maneja aspectos de representación, codificación y

control de diálogo.

·

Capa 3 o capa

de transporte: Transporte, asimilable a la capa 4 (transporte) del modelo

OSI.

·

Capa 2 o capa

de internet: Internet, asimilable a la capa 3 (red) del modelo OSI.

·

Capa 1 o capa

de acceso al medio: Acceso al Medio, asimilable a la capa 2 (enlace de

datos) y a la capa 1 (física) del modelo OSI.

El modelo cliente - servidor

|

TCP es un protocolo orientado a conexión. No hay relaciones

maestro/esclavo. Las aplicaciones, sin embargo, utilizan un modelo

cliente/servidor en las comunicaciones.

Un servidor es una aplicación que

ofrece un servicio a usuarios de Internet; un cliente es el que pide ese

servicio. Una aplicación consta de una parte de servidor y una de cliente,

que se pueden ejecutar en el mismo o en diferentes sistemas.

Los usuarios invocan la parte cliente

de la aplicación, que construye una solicitud para ese servicio y se la envía

al servidor de la aplicación que usa TCP/IP como transporte.

El servidor es un programa que recibe

una solicitud, realiza el servicio requerido y devuelve los resultados en

forma de una respuesta. Generalmente un servidor puede tratar múltiples

peticiones(múltiples clientes) al mismo tiempo.

Algunos servidores esperan las

solicitudes en puertos bien conocidos de modo que sus clientes saben a que

zócalo IP deben dirigir sus peticiones. El cliente emplea un puerto

arbitrario para comunicarse. Los clientes que se quieren comunicar con un

servidor que no usa un puerto bien conocido tienen otro mecanismo para saber

a qué puerto dirigirse. Este mecanismo podría usar un servicio de registro

como Portmap, que utiliza un puerto bien conocido.

|

Modelo per to per

Una red informática entre iguales (en

inglés, peer- Too -peer -que se traduciría de par a par- o de punto a punto, y

más conocida como P2P) se refiere a una red que no tiene clientes ni servidores

fijos, sino una serie de nodos que se comportan simultáneamente como clientes y

como servidores respecto de los demás nodos de la red. Es una forma legal de

compartir archivos de forma similar a como se hace en el emailo en

mensajes. .

Las redes de ordenadores Peer-Too-peer (o “P2P”) son redes que aprovechan, administran y optimizan el uso de banda ancha que acumulan de los demás usuarios en una red por medio de la conectividad entre los mismos usuarios participantes de la red, obteniendo como resultado mucho más rendimiento en las conexiones ytransferencias que con algunos métodos centralizados convencionales, donde una cantidad relativamente pequeña de servidores provee el total de banda ancha y recursos compartidos para un servicio o aplicación. Típicamente, estas redes se conectan en gran parte con otros nodos vía “ad hoc”.

Las redes de ordenadores Peer-Too-peer (o “P2P”) son redes que aprovechan, administran y optimizan el uso de banda ancha que acumulan de los demás usuarios en una red por medio de la conectividad entre los mismos usuarios participantes de la red, obteniendo como resultado mucho más rendimiento en las conexiones ytransferencias que con algunos métodos centralizados convencionales, donde una cantidad relativamente pequeña de servidores provee el total de banda ancha y recursos compartidos para un servicio o aplicación. Típicamente, estas redes se conectan en gran parte con otros nodos vía “ad hoc”.

Características

Seis

características deseables de las redes P2P:

·

Escalabilidad: Las redes P2P tienen un alcance mundial con cientos de

millones de usuarios potenciales. En general, lo deseable es que cuantos más

nodos estén conectados a una red P2P mejor será su funcionamiento. Así, cuando

los nodos llegan y comparten sus propios recursos, los recursos totales del

sistema aumentan.

·

Robustez: La naturaleza distribuida de las redes peer-Too-peer también

incrementa la robustez en caso de haber fallos en la réplica excesiva de los

datos hacia múltiples destinos.

·

Descentralización: Estas redes por definición son descentralizadas y

todos los nodos son iguales. No existen nodos con funciones especiales, y por

tanto ningún nodo es imprescindible para el funcionamiento de la red.Los costes están

repartidos entre los usuarios. Se comparten o donan recursos a cambio de

recursos. Según la aplicación de la red, los recursos pueden ser archivos,

ancho de banda, ciclos de proceso o almacenamiento de disco.

·

Anonimato: Es deseable que en estas redes quede anónimo el autor de un

contenido, el editor, el lector, el servidor que lo alberga y la petición para

encontrarlo siempre que así lo necesiten los usuarios. Muchas veces el derecho

al anonimato y los derechos de autor son incompatibles entre sí.

·

Seguridad: Es una de las características deseables de las redes P2P

menos implementada. Los objetivos de un P2P seguro serían identificar y evitar

los nodos maliciosos, evitar el contenido infectado, evitar el espionaje de las

comunicaciones entre nodos, creación de grupos seguros de nodos dentro de la

red, protección de los recursos de la red… En su mayoría aún están bajo

investigación, pero los mecanismos más prometedores son: cifrado multiclave,

cajas de arena, gestión de derechos de autor (la industria define qué puede

hacer el usuario, por ejemplo la segunda vez que se oye la canción se apaga),

reputación (sólo permitir acceso a los conocidos), comunicaciones seguras,

comentarios sobre los ficheros…

Link: herramientas de web

link :http://www.monografias.com/trabajos40/redes-informaticas/redes- informaticas2.shtml#tipos#ixzz3Ha26yt9o

http://profecarolinaquinodoz.com/principal/?p=392

link: wikipedia.org/?title=Modelo_TCP/IP

Suscribirse a:

Comentarios (Atom)